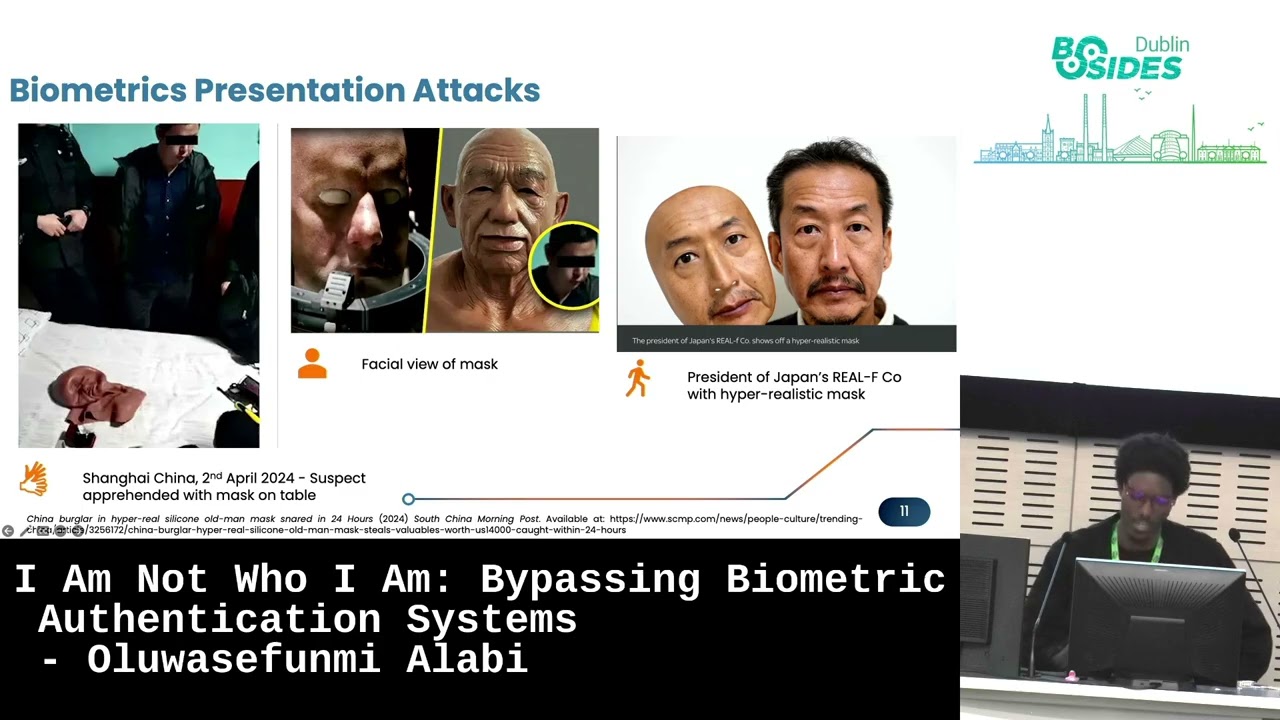

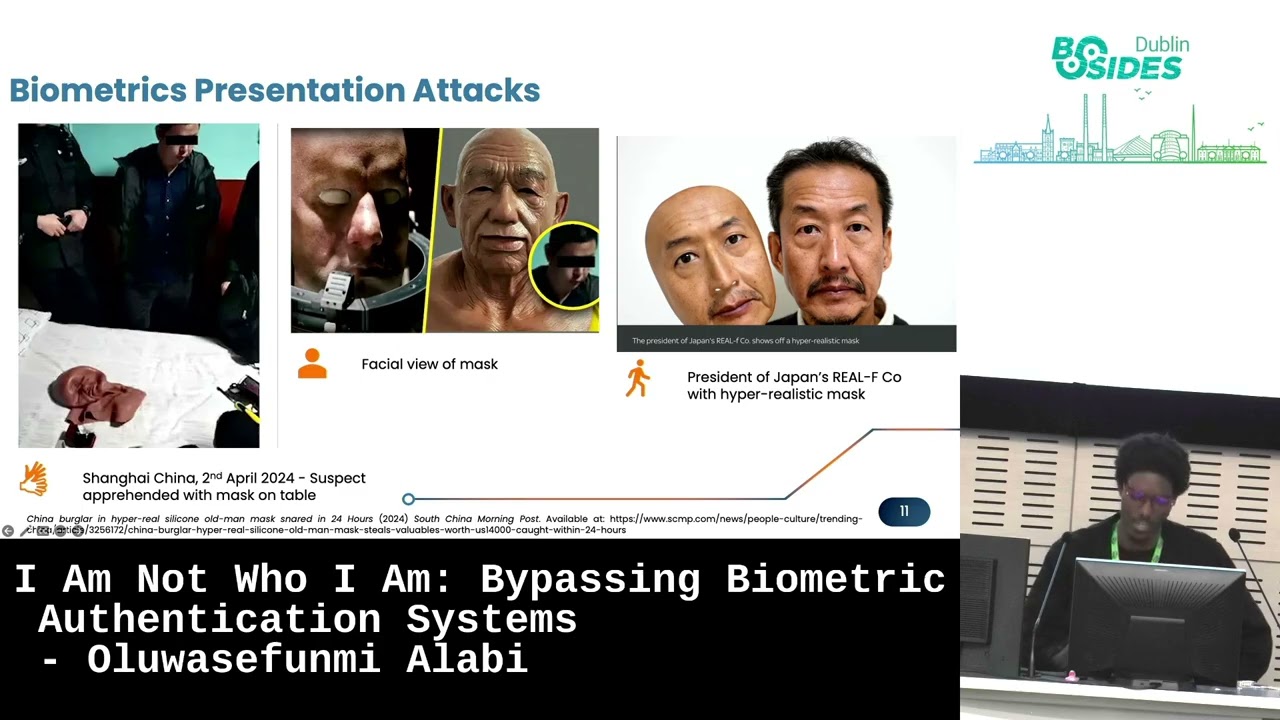

I Am Not Who I Am: Bypassing Biometric Authentication Systems - Oluwasefunmi Alabi

Доступные форматы для скачивания:

Скачать видео mp4

-

Информация по загрузке:

The Triad Nexus Pig Butchering & Money Laundering Network: A Deep Dive - Kasey Best and Zach Edwards

Но что такое нейронная сеть? | Глава 1. Глубокое обучение

Изучите Microsoft Active Directory (ADDS) за 30 минут

Градиентный спуск, как обучаются нейросети | Глава 2, Глубинное обучение

How secure is Biometric Authentication Technology and Biometric Data? | Biometric Security

A Comprehensive Guide to Post-Quantum Cryptography - Panagiotis (Panos) Vlachos

Weaponized Open-Source Applications: Real-Life Cyberattack Scenarios - Juho Jauhiainen

Изобретение Леонардо Да Винчи которое работает до сих пор, только взгляните…

Учебное пособие по ClickUp — Как использовать ClickUp для начинающих

Сисадмины больше не нужны? Gemini настраивает Linux сервер и устанавливает cтек N8N. ЭТО ЗАКОННО?

the hacker’s roadmap (how to get started in IT in 2025)

Чем ОПАСЕН МАХ? Разбор приложения специалистом по кибер безопасности

Is Your Phone Spying on You? An In-Depth of Vulnerabilities in Cisco VoIP Phones - Balazs Bucsay

Руководство для начинающих по хранилищу BLOB-объектов Azure

Why You Should Turn On Two Factor Authentication

Microsoft begs for mercy

When SSL Fails: Tracing the SSL vuln to the most shocking real world impacts - Michelle Simpson

System Design Concepts Course and Interview Prep

Is malware getting smarter? Exploring AI-driven threats and solutions - Candid Wuest

SaaSquatch Hunters: Threat Detection In The Wild Of SaaS - Julie Agnes Sparks