Lattice Based Cryptography in the Style of 3B1B

Доступные форматы для скачивания:

Скачать видео mp4

-

Информация по загрузке:

Learning with errors: Encrypting with unsolvable equations

LLL algorithm

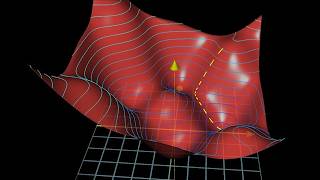

The Mathematics of Lattice-Based Cryptography

БЕЛЫЕ СПИСКИ: какой VPN-протокол справится? Сравниваю все

Introduction to the Post-Quantum Supersingular Isogeny Diffie-Hellman Protocol

LLM и GPT - как работают большие языковые модели? Визуальное введение в трансформеры

Lecture 23: Introduction to Hash-based Post-quantum Cryptography (PQC) by Christof Paar

MIT 6.875 (Cryptography), Spring 2018

Преломление и «замедление» света | По мотивам лекции Ричарда Фейнмана

ДНК создал Бог? Самые свежие научные данные о строении. Как работает информация для жизни организмов

Градиентный спуск, как обучаются нейросети | Глава 2, Глубинное обучение

Криптография на основе решеток: сложная математика точек

Насколько безопасна 256-битная безопасность?

Post Quantum Cryptography (PQC) | Part-3: Approved Algorithms

Почему «Трансформеры» заменяют CNN?

NTRU

Lecture 8: Norms of Vectors and Matrices

Biased Nonce Sense Lattice attacks against weak ECDSA signatures in the wild

Визуализация скрытого пространства: PCA, t-SNE, UMAP | Глубокое обучение с анимацией

Lattice based cryptography - 2023 Post-Quantum Cryptography Conference Amsterdam