Dimitry Snezhkov - Zombie Ant Farm Practical Tips for Playing Hide and Seek - DEF CON 27 Conference

Автор: DEFCONConference

Загружено: 2019-11-15

Просмотров: 2096

EDR solutions have landed in Linux. With the ever increasing footprint of Linux machines deployed in data centers, offensive operators have to answer the call.

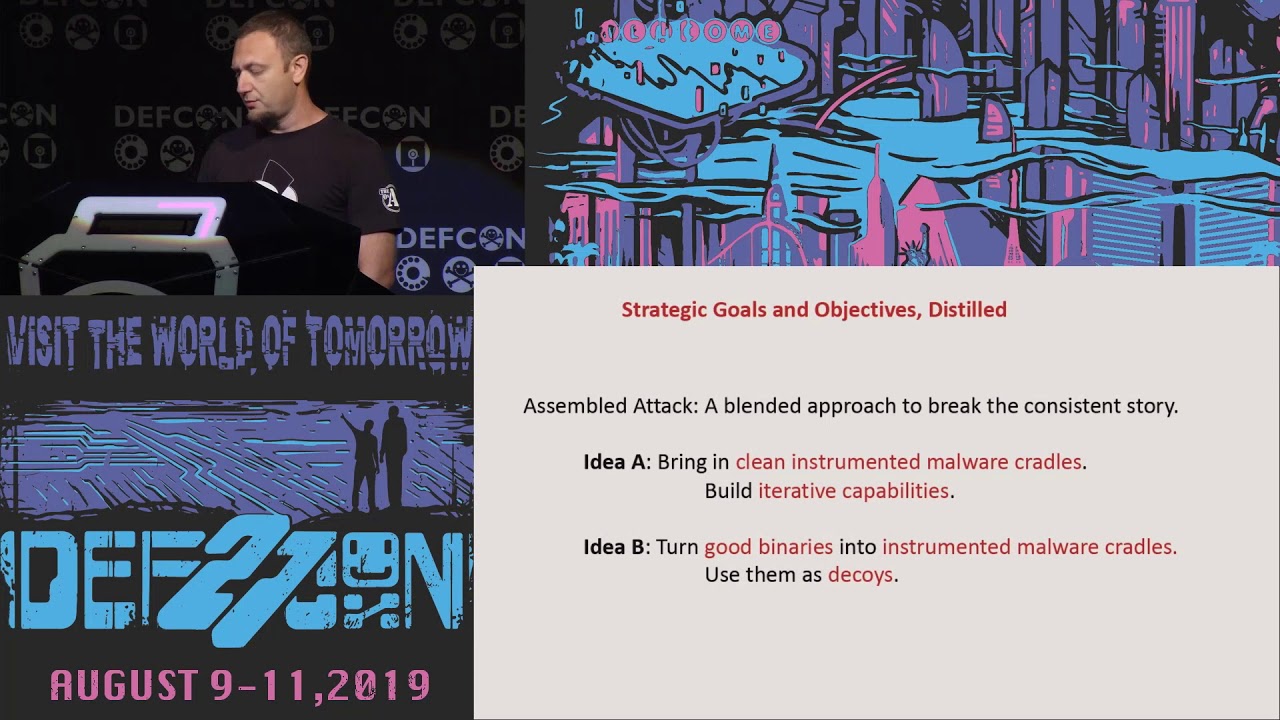

In the first part of the talk we will share practical tips and techniques hackers can use to slide under the EDR radar, and expand post-exploitation capabilities.

We will see how approved executables could be used as decoys to execute foreign functionality. We will walk through the process of using well known capabilities of the dynamic loader. We will take lessons from user-land root-kits in evasion choices.

Part two will focus on weaponizing the capabilities. We will show how to create custom preloaders, and use mimicry to hide modular malware in memory. We will create a "Preloader-as-a-Service" capability of sorts by abstracting storage of modular malware from its executing cradles. This PaaS is free to you though!

We fully believe the ability to retool in the field matters, so we have packaged the techniques into reusable code patterns in a toolkit you will be able to use (or base your own code on) after it is released.

This talk is for hackers, offensive operators, malware analysts and system defenders. We sincerely hope defensive hackers can attend and also have fun.

Dimitry Snezhkov

Dimitry Snezhkov is a Sr. Security Consultant for X-Force Red. In this role he hacks code, tools, networks, apps and sometimes subverts human behavior too. Dimitry has spoken at DEF CON, THOTCON, DerbyCon, CircleCityCon, NorthSec, and presented tools at BlackHat Arsenal.

Twitter: @Op_Nomad

Доступные форматы для скачивания:

Скачать видео mp4

-

Информация по загрузке:

![Bypassing a FULLY Patched Windows 11 + Defender Using Scarcrow - [EDUCATIONAL PURPOSES ONLY]](https://image.4k-video.ru/id-video/HmiAddzFFac)