DEF CON 32 - From Easy Wins to Epic Challenges: Bounty Hunter Edition - Daniel Blaklis Le Gall

Автор: DEFCONConference

Загружено: 2024-10-16

Просмотров: 4739

Step into the mind of a bug bounty hunter as I take you on a journey through my own adventures in vulnerability hunting. In this presentation, I’ll share some of the most intriguing bugs I've discovered, from the shockingly/stupidly simple to the mind-bendingly complex.

We'll start with the surprising simplicity of some bugs, but as the hunt isn’t always so simple, I’ll also reveal some complex bug chains that required advanced knowledge, lot of work and probably some hacker's intuition to know it was worth pushing further.

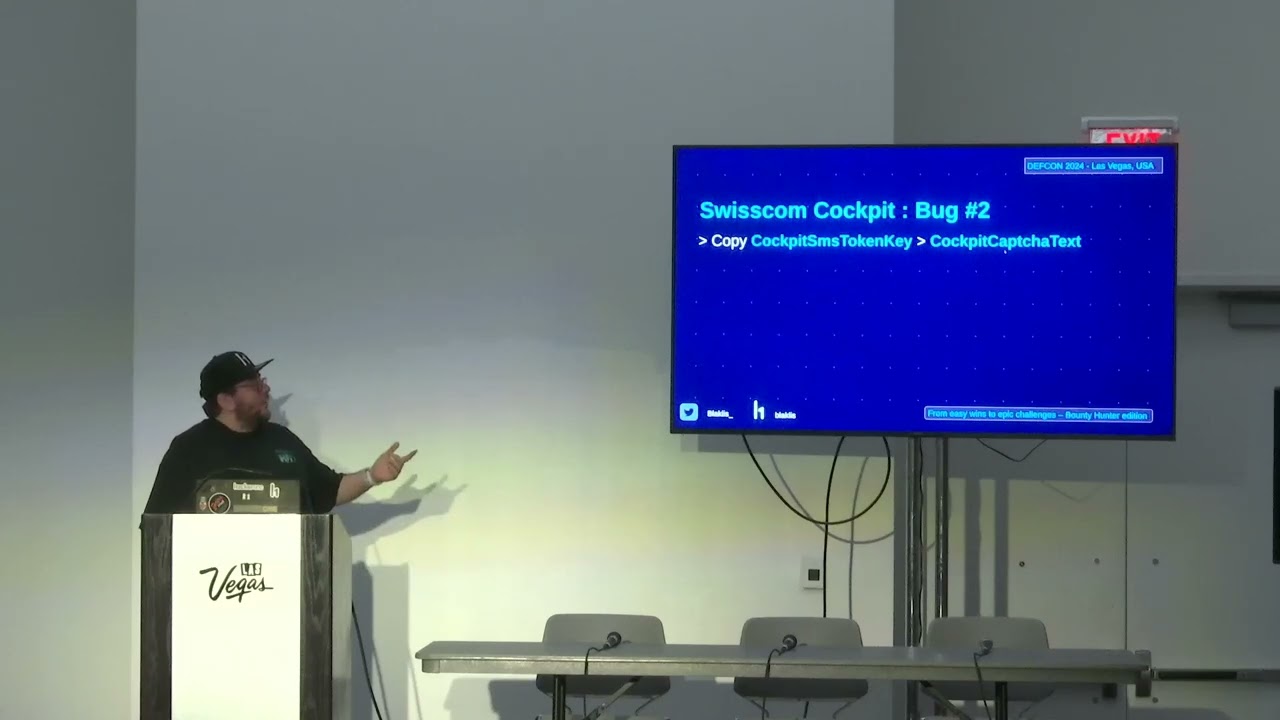

If you want to know how a coffee break gave me the opportunity to get infinite money, or how a vulnerable CAPTCHA helped me to break the encryption of a sensitive application - you're in the right place!

Доступные форматы для скачивания:

Скачать видео mp4

-

Информация по загрузке: