Работа DES с примером

Автор: AKSHARA CS

Загружено: 2020-09-13

Просмотров: 83195

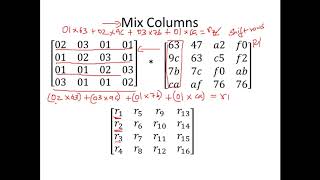

В этом коротком видео я объяснил работу алгоритма DES на примере.

Плейлист «Криптография и сетевая безопасность»

• Introduction to Information Security

Плейлист «Структуры данных и алгоритмы»

• Data Structures

Полный плейлист «СУБД»

• Introduction to Database Management System

Плейлист «Глубокое обучение»

• Introduction to Neural Networks and Deep L...

Полный плейлист «Аналитика данных» Плейлист

• Плейлист

Доступные форматы для скачивания:

Скачать видео mp4

-

Информация по загрузке: