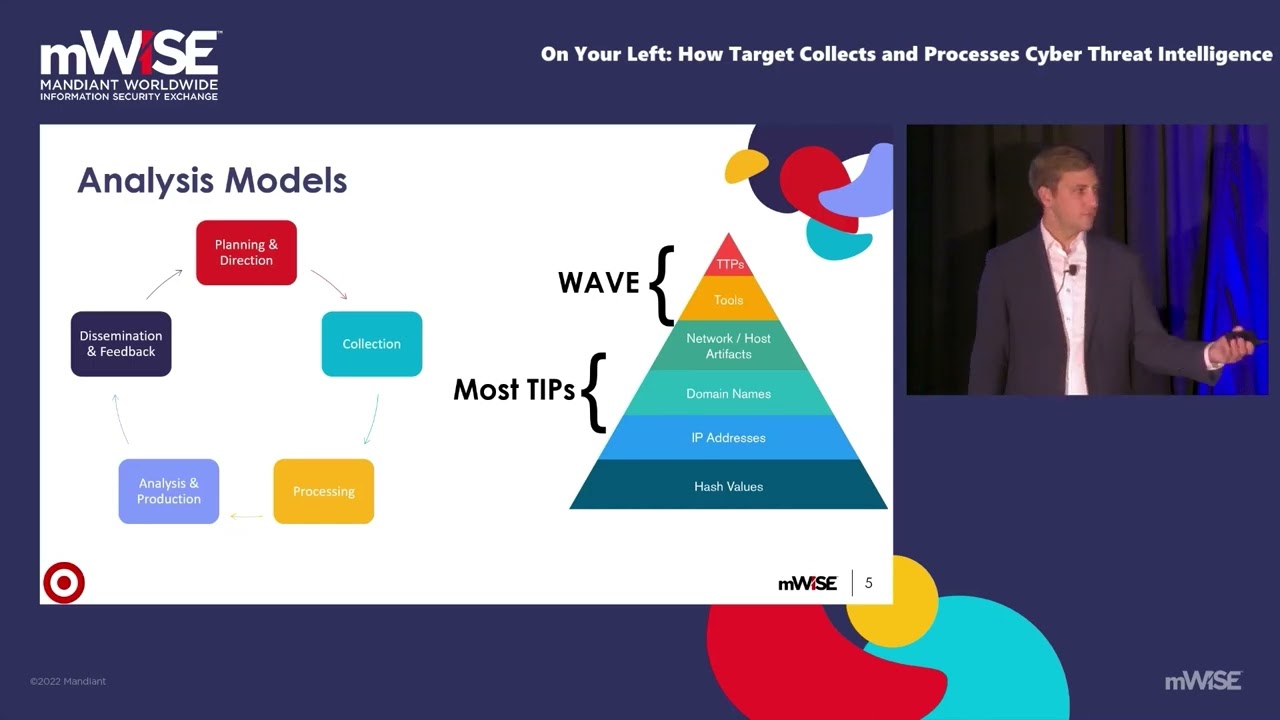

On Your Left: How Target Collects and Processes Cyber Threat Intelligence

Автор: mWISE Conference (from Mandiant)

Загружено: 2022-12-09

Просмотров: 1274

Matthew Brady, Director, Cyber Threat Intelligence, Target Corp.

Derek Thomas, Principal Engineer, Target Corp.

Доступные форматы для скачивания:

Скачать видео mp4

-

Информация по загрузке:

![[2026] Feeling Good Mix - English Deep House, Vocal House, Nu Disco | Emotional / Intimate Mood](https://image.4k-video.ru/id-video/cxLdtvzf2sI)

![Как сжимаются изображения? [46 МБ ↘↘ 4,07 МБ] JPEG в деталях](https://image.4k-video.ru/id-video/Kv1Hiv3ox8I)