Computer Forensics Methodology

Автор: Justin David Pineda

Загружено: 2024-01-16

Просмотров: 77

The discussion points of this video are:

Computer Forensics Methodology

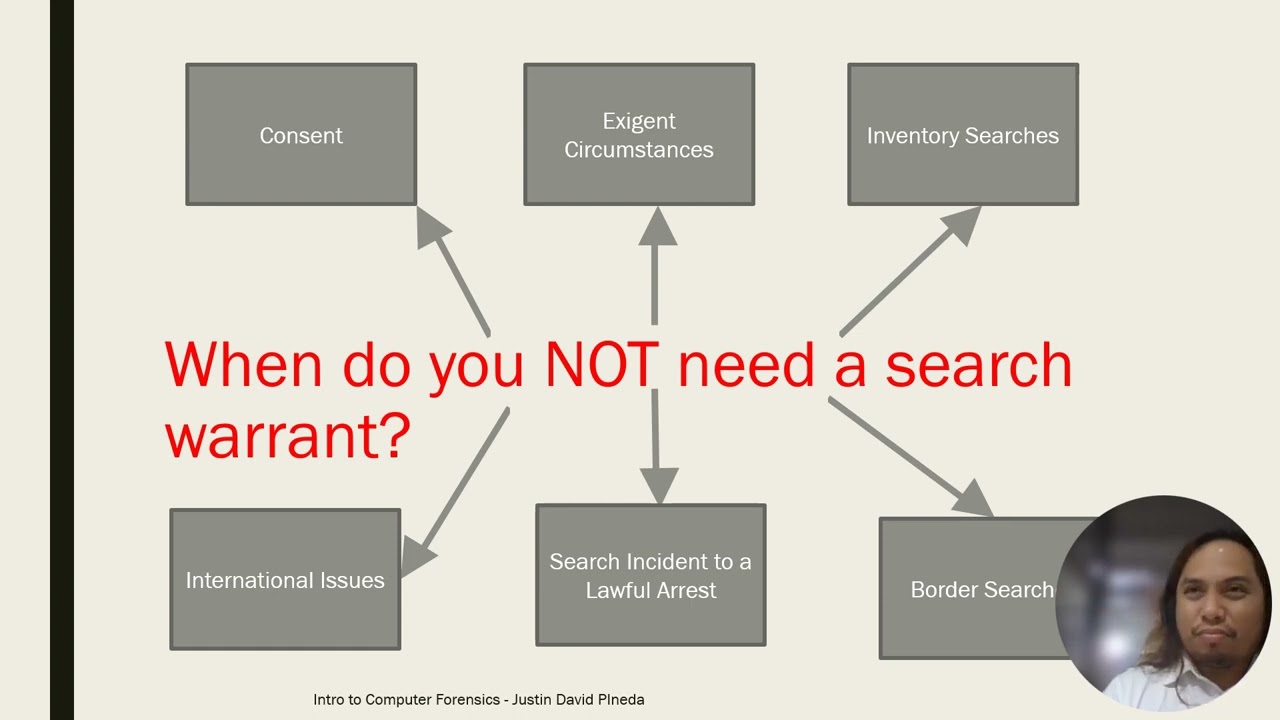

Search Warrant Exceptions

Collecting Evidence

Analyzing Evidence

Identifying Evidence

Protecting Evidence

Chain of Custody

Analysis

#pinedacybersecurity

#securityawareness

#educationforall

Доступные форматы для скачивания:

Скачать видео mp4

-

Информация по загрузке: