How Hackers Use CyberChef | Every Encoding Technique Explained

Автор: Abdul Hadi

Загружено: 2025-12-30

Просмотров: 16

AoC Day-17 @RealTryHackMe

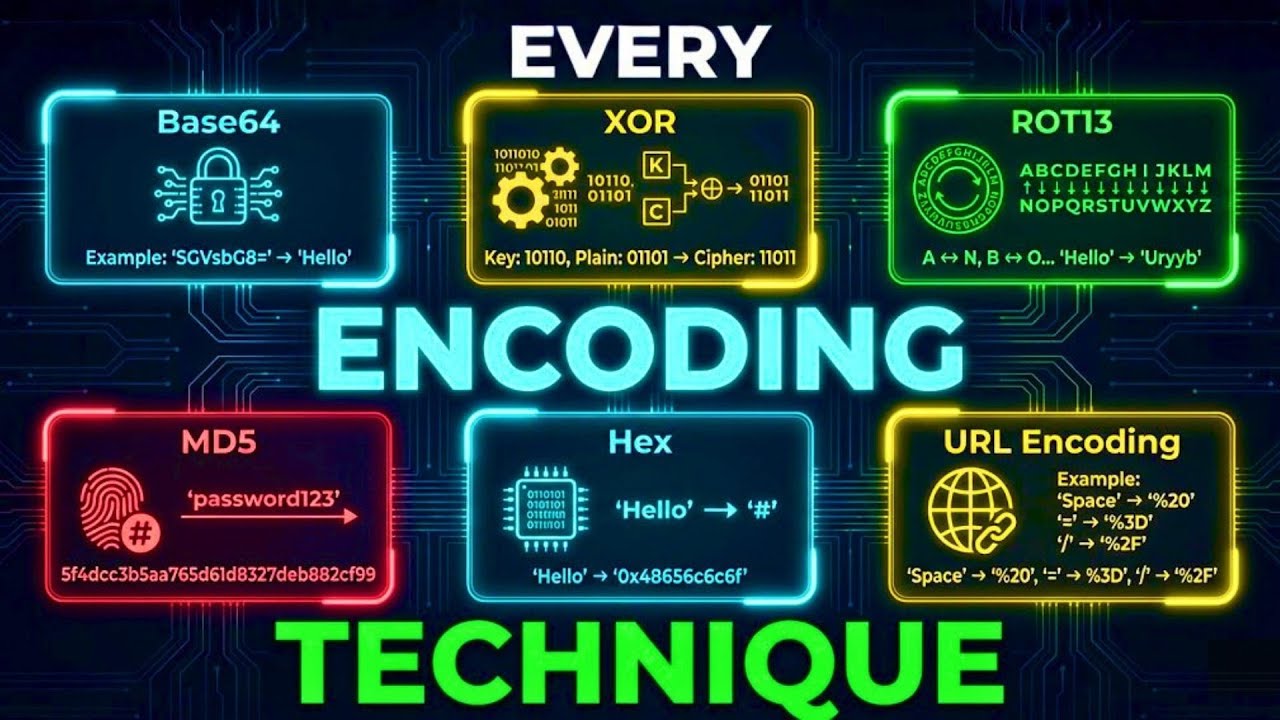

In this comprehensive tutorial, I'll show you how to use CyberChef (the Cyber Swiss Army Knife) to decode various encoding formats including Base64, XOR, MD5, ROT13, and more. Perfect for CTF challenges, forensics, and security analysis!

🎯 What You'll Learn:

✅ Complete CyberChef interface walkthrough

✅ Base64 encoding and decoding

✅ Chaining multiple CyberChef operations

✅ XOR encryption and decryption

✅ MD5 hash cracking with CrackStation

✅ ROT13 and ROT47 cipher operations

✅ Hexadecimal encoding/decoding

✅ HTTP header inspection techniques

✅ Browser Developer Tools for security analysis

✅ Network tab analysis for hidden data

✅ Solving progressive encoding challenges

✅ Building complex CyberChef recipes

💻 Topics Covered:

CyberChef operations and recipes

Encoding vs encryption differences

Base64 encoding fundamentals

Double Base64 encoding techniques

XOR encryption theory and practice

XOR key usage and reversal

MD5 hashing and cracking

ROT13 Caesar cipher

ROT47 extended cipher

Hexadecimal conversion

Reverse string operations

Chaining operations for complex decoding

HTTP headers hidden information

Browser DevTools (Debugger, Network, Console)

Web application security analysis

CTF challenge methodology

🔧 Tools Demonstrated:

CyberChef (online and offline versions)

Browser Developer Tools (Chrome, Firefox, Edge)

Network tab for HTTP analysis

Debugger for JavaScript inspection

CrackStation for hash cracking

Base64 encoding/decoding

XOR cipher operations

Hash identification tools

🚀 Perfect For:

CTF players learning encoding challenges

Security analysts using CyberChef

Forensics investigators decoding data

Ethical hackers analyzing encoded data

Bug bounty hunters finding hidden info

Anyone interested in cryptography

Students learning encoding techniques

#CyberChef #Encoding #Decoding #Base64 #XOR #MD5 #ROT13 #CTF #CyberSecurity #Forensics #HashCracking #EthicalHacking #SecurityTools #Cryptography #InfoSec

Доступные форматы для скачивания:

Скачать видео mp4

-

Информация по загрузке: