Похожие видео

array(20) {

["RasdnQmM3IY"]=>

object(stdClass)#7781 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "RasdnQmM3IY"

["related_video_title"]=>

string(115) "Основы разработки вредоносных программ: ваш первый DLL-инжектор"

["posted_time"]=>

string(19) "1 год назад"

["channelName"]=>

NULL

}

["UtMMjXOlRQc"]=>

object(stdClass)#7799 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "UtMMjXOlRQc"

["related_video_title"]=>

string(49) "i created malware with Python (it's SCARY easy!!)"

["posted_time"]=>

string(21) "3 года назад"

["channelName"]=>

NULL

}

["pl3i2nECogU"]=>

object(stdClass)#7782 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "pl3i2nECogU"

["related_video_title"]=>

string(89) "Что такое "Reverse Engineering". Показываю как ломают софт."

["posted_time"]=>

string(25) "4 месяца назад"

["channelName"]=>

NULL

}

["PL_z_ep2nxC57sHAlCcvvaYRrpdMIQXri1"]=>

object(stdClass)#7797 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(34) "PL_z_ep2nxC57sHAlCcvvaYRrpdMIQXri1"

["related_video_title"]=>

string(19) "Malware Development"

["posted_time"]=>

string(0) ""

["channelName"]=>

NULL

}

["PwKUw5ljc2o"]=>

object(stdClass)#7783 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "PwKUw5ljc2o"

["related_video_title"]=>

string(79) "Школьник Взломал Playstation, но его Спасли Anonymous"

["posted_time"]=>

string(21) "1 день назад"

["channelName"]=>

NULL

}

["PmlVZxZ2-YE"]=>

object(stdClass)#7790 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "PmlVZxZ2-YE"

["related_video_title"]=>

string(115) "География Уральских Пельменей - Хорватия – Уральские Пельмени"

["posted_time"]=>

string(23) "7 часов назад"

["channelName"]=>

NULL

}

["YdfEOUJ12uM"]=>

object(stdClass)#7789 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "YdfEOUJ12uM"

["related_video_title"]=>

string(80) "Я создал вредоносное ПО менее чем за 20 минут"

["posted_time"]=>

string(19) "1 год назад"

["channelName"]=>

NULL

}

["aNEqC-U5tHM"]=>

object(stdClass)#7791 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "aNEqC-U5tHM"

["related_video_title"]=>

string(108) "Разработка вредоносного ПО: процессы, потоки и дескрипторы"

["posted_time"]=>

string(21) "2 года назад"

["channelName"]=>

NULL

}

["827vVw41IE0"]=>

object(stdClass)#7786 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "827vVw41IE0"

["related_video_title"]=>

string(90) "КАК ВЗЛАМЫВАЮТ САЙТЫ? Гайд с нуля - XSS и SQL инъекция"

["posted_time"]=>

string(28) "10 месяцев назад"

["channelName"]=>

NULL

}

["oJMvS1Ivg_E"]=>

object(stdClass)#7802 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "oJMvS1Ivg_E"

["related_video_title"]=>

string(45) "How to write your first malware as a beginner"

["posted_time"]=>

string(19) "1 год назад"

["channelName"]=>

NULL

}

["QI7oUwNrQ34"]=>

object(stdClass)#7788 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "QI7oUwNrQ34"

["related_video_title"]=>

string(86) "Цепи Маркова — математика предсказаний [Veritasium]"

["posted_time"]=>

string(23) "1 месяц назад"

["channelName"]=>

NULL

}

["oY0RdRTW2YY"]=>

object(stdClass)#7798 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "oY0RdRTW2YY"

["related_video_title"]=>

string(145) "Как хакеры подвергают обратному проектированию ВСЁ ЧТО УГОДНО с помощью DeepSeek AI"

["posted_time"]=>

string(23) "1 месяц назад"

["channelName"]=>

NULL

}

["zf5XMOJGr8M"]=>

object(stdClass)#7784 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "zf5XMOJGr8M"

["related_video_title"]=>

string(110) "Где эта великая Россия, Путин?! В КАЛОШАХ ХОДИМ, В ГРЯЗИ ЖИВЕМ"

["posted_time"]=>

string(23) "7 часов назад"

["channelName"]=>

NULL

}

["sswOkO3dzpQ"]=>

object(stdClass)#7772 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "sswOkO3dzpQ"

["related_video_title"]=>

string(52) "How To Make Your OWN Malware! (Educational Purposes)"

["posted_time"]=>

string(28) "11 месяцев назад"

["channelName"]=>

NULL

}

["Wbm-a-7zc4g"]=>

object(stdClass)#7773 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "Wbm-a-7zc4g"

["related_video_title"]=>

string(123) "Взлом программного обеспечения с помощью обратного инжиниринга 😳"

["posted_time"]=>

string(21) "3 года назад"

["channelName"]=>

NULL

}

["dTgBjl70vdg"]=>

object(stdClass)#7779 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "dTgBjl70vdg"

["related_video_title"]=>

string(99) "Трофеи из украинского города в России (English subtitles) @Max_Katz"

["posted_time"]=>

string(24) "12 часов назад"

["channelName"]=>

NULL

}

["BmNn3Z5j3WA"]=>

object(stdClass)#7780 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "BmNn3Z5j3WA"

["related_video_title"]=>

string(165) "ШУЛЬМАН: "Вот правда, но этого же не скажешь прямо". Интервью с "категорическим императивом""

["posted_time"]=>

string(23) "9 часов назад"

["channelName"]=>

NULL

}

["RpL4fwdQZNE"]=>

object(stdClass)#7778 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "RpL4fwdQZNE"

["related_video_title"]=>

string(60) "Why Use Keyloggers When You Can Turn Text Files into Malware"

["posted_time"]=>

string(27) "5 месяцев назад"

["channelName"]=>

NULL

}

["m0XAPRAOJ8A"]=>

object(stdClass)#7776 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "m0XAPRAOJ8A"

["related_video_title"]=>

string(73) "everything is open source if you know reverse engineering (hack with me!)"

["posted_time"]=>

string(23) "1 месяц назад"

["channelName"]=>

NULL

}

["L0KbiHNtfTs"]=>

object(stdClass)#7777 (5) {

["video_id"]=>

int(9999999)

["related_video_id"]=>

string(11) "L0KbiHNtfTs"

["related_video_title"]=>

string(0) ""

["posted_time"]=>

string(23) "1 месяц назад"

["channelName"]=>

NULL

}

}

Основы разработки вредоносных программ: ваш первый DLL-инжектор

i created malware with Python (it's SCARY easy!!)

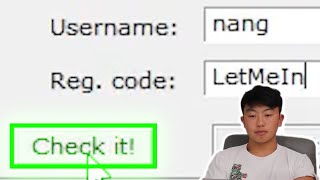

Что такое "Reverse Engineering". Показываю как ломают софт.

Malware Development

Школьник Взломал Playstation, но его Спасли Anonymous

География Уральских Пельменей - Хорватия – Уральские Пельмени

Я создал вредоносное ПО менее чем за 20 минут

Разработка вредоносного ПО: процессы, потоки и дескрипторы

КАК ВЗЛАМЫВАЮТ САЙТЫ? Гайд с нуля - XSS и SQL инъекция

How to write your first malware as a beginner

Цепи Маркова — математика предсказаний [Veritasium]

Как хакеры подвергают обратному проектированию ВСЁ ЧТО УГОДНО с помощью DeepSeek AI

Где эта великая Россия, Путин?! В КАЛОШАХ ХОДИМ, В ГРЯЗИ ЖИВЕМ

How To Make Your OWN Malware! (Educational Purposes)

Взлом программного обеспечения с помощью обратного инжиниринга 😳

Трофеи из украинского города в России (English subtitles) @Max_Katz

ШУЛЬМАН: "Вот правда, но этого же не скажешь прямо". Интервью с "категорическим императивом"

Why Use Keyloggers When You Can Turn Text Files into Malware

everything is open source if you know reverse engineering (hack with me!)

![Цепи Маркова — математика предсказаний [Veritasium]](https://ricktube.ru/thumbnail/QI7oUwNrQ34/mqdefault.jpg)